BELAKANG! —

Malware mengeksploitasi kerentanan 2017 di perangkat tepi jaringan yang banyak digunakan.

Dan Goodin –

Ribuan perangkat jaringan milik pelanggan Internet AT&T di AS telah terinfeksi malware yang baru ditemukan yang memungkinkan perangkat digunakan dalam serangan penolakan layanan dan serangan pada jaringan internal, kata peneliti pada hari Selasa.

Model perangkat yang diserang adalah EdgeMarc Enterprise Session Border Controller, alat yang digunakan oleh perusahaan kecil hingga menengah untuk mengamankan dan mengelola panggilan telepon, konferensi video, dan komunikasi waktu nyata serupa. Sebagai jembatan antara perusahaan dan ISP mereka, pengontrol batas sesi memiliki akses ke jumlah bandwidth yang cukup dan dapat mengakses informasi yang berpotensi sensitif, menjadikannya ideal untuk serangan penolakan layanan terdistribusi dan untuk mengumpulkan data. Para peneliti dari Qihoo 360 di China mengatakan bahwa mereka baru-baru ini melihat botnet yang sebelumnya tidak dikenal dan berhasil menyusup ke salah satu perintahnya. -kontrol server selama rentang tiga jam sebelum mereka kehilangan akses. “Namun, selama pengamatan singkat ini, kami mengonfirmasi bahwa perangkat yang diserang adalah EdgeMarc Enterprise Session Border Controller , milik perusahaan telekomunikasi AT&T, dan bahwa semua 5.7k korban aktif yang kami lihat selama jendela waktu singkat semuanya secara geografis terletak di AS,” tulis peneliti Qihoo 360 Alex Turing dan Hui Wang. Mereka mengatakan mereka telah mendeteksi lebih dari 100.000 perangkat mengakses sertifikat TLS yang sama yang digunakan oleh pengontrol yang terinfeksi, sebuah indikasi bahwa kumpulan perangkat yang terpengaruh mungkin jauh lebih besar. “Kami tidak yakin berapa banyak perangkat yang sesuai dengan IP ini yang dapat terinfeksi, tetapi kami dapat berspekulasi bahwa karena mereka termasuk dalam kelas perangkat yang sama, kemungkinan dampaknya adalah nyata,” tambah mereka. Kredensial default mogok lagi

Kerentanan yang dieksploitasi untuk menginfeksi perangkat dilacak sebagai CVE-2017-6079, cacat injeksi perintah yang dilaporkan oleh penguji penetrasi Spencer Davis pada tahun 2017 setelah menggunakannya untuk berhasil meretas jaringan pelanggan. Kerentanan berasal dari akun di perangkat yang, seperti yang dipelajari Davis dari dokumen ini, memiliki nama pengguna dan kata sandi “root” dan “default.”

Karena kerentanan memberi orang kemampuan untuk mendapatkan akses root tanpa batas dari jarak jauh, peringkat keparahannya mencapai 9,8 dari kemungkinan 10. Setahun setelah kerentanan datang untuk terang, kode eksploitasi menjadi tersedia secara online.

Tapi tidak jelas apakah AT&T atau produsen EdgeMarc Edgewater (sekarang bernama Ribbon Communications) pernah mengungkapkan kerentanan kepada pengguna. Sementara layanan pihak ketiga seperti Database Kerentanan Nasional mengeluarkan nasihat, tidak satupun dari mereka melaporkan bahwa patch pernah dikeluarkan. Ribbon tidak menanggapi email yang menanyakan apakah patch atau penasehat pernah dirilis.

Seorang juru bicara AT&T mengatakan: “Kami sebelumnya mengidentifikasi masalah ini, telah mengambil langkah-langkah untuk menguranginya dan terus menyelidiki. Kami tidak memiliki bukti bahwa data pelanggan telah diakses.” Dia tidak merinci kapan AT&T mengidentifikasi ancaman, apa langkah mitigasinya, apakah berhasil, atau apakah perusahaan dapat mengesampingkan akses data. Juru bicara tidak menanggapi email tindak lanjut.

Qihoo 360 menyebut malware EWDoor, permainan di dalamnya menjadi pintu belakang yang memengaruhi perangkat Edgewater. Fungsi yang didukung oleh malware meliputi:

Memperbarui diri sendiri

Pemindaian port

Manajemen file

Serangan DDoS

Cangkang terbalik

Cangkang terbalik

Eksekusi perintah sewenang-wenang

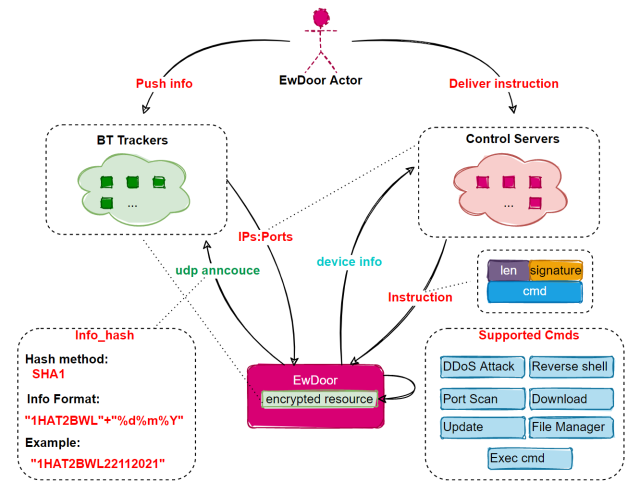

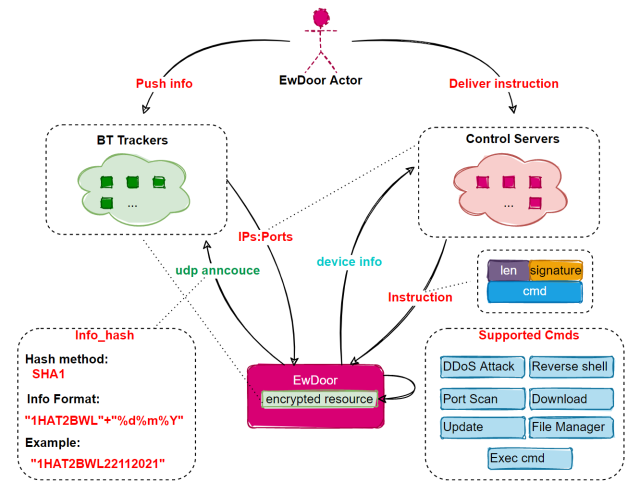

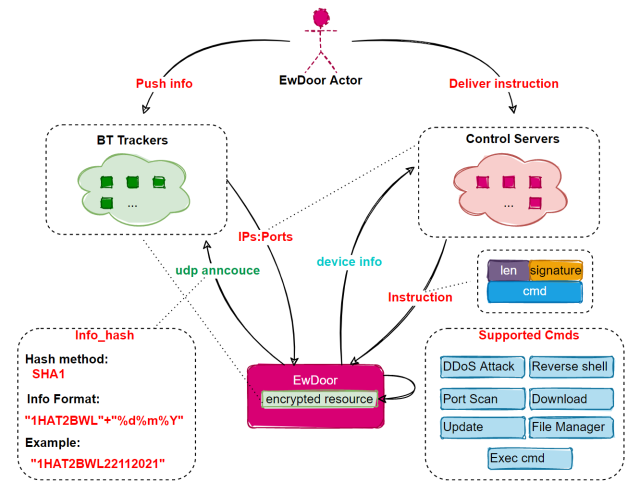

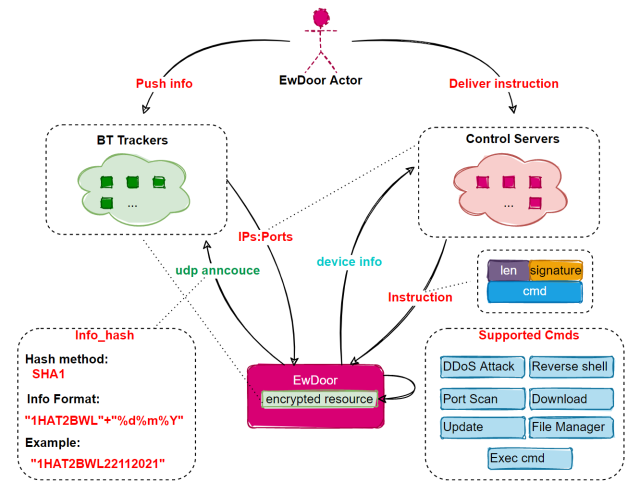

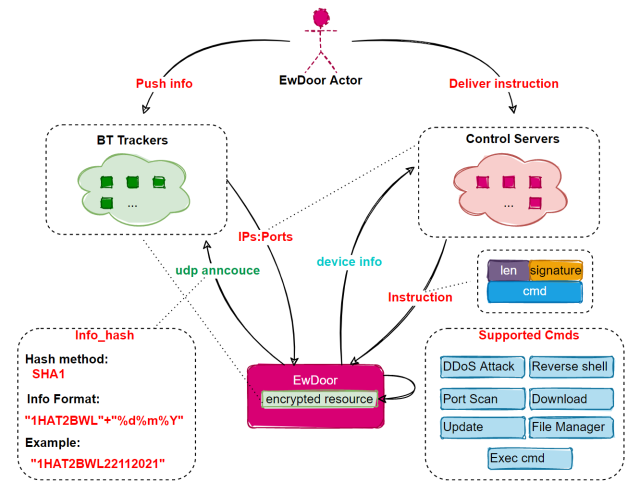

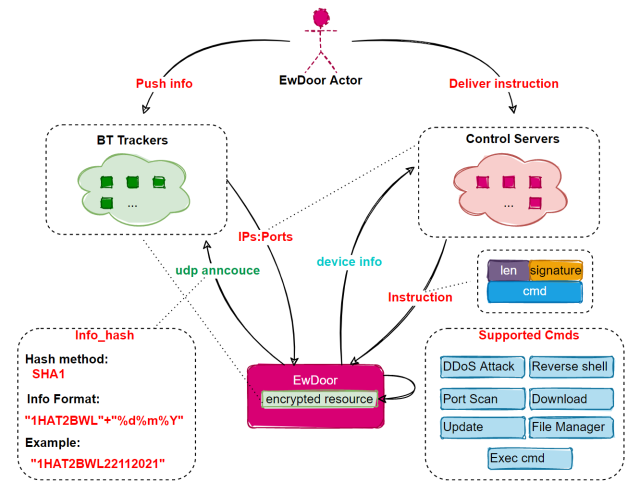

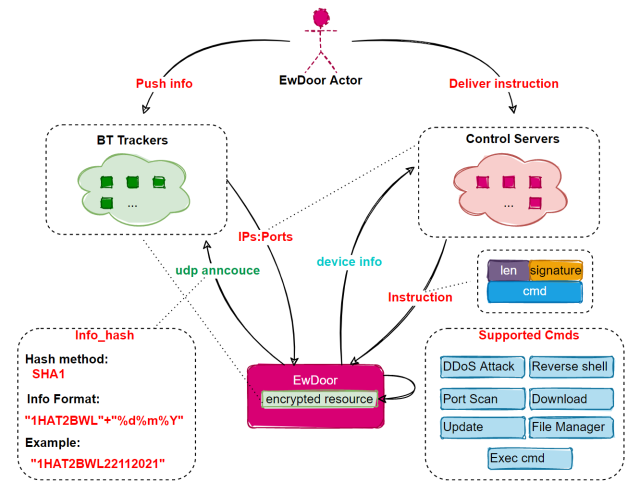

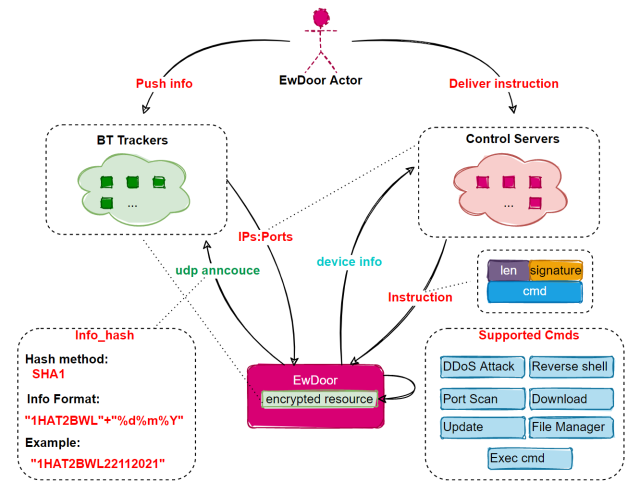

Logika dasar pintu belakang digambarkan di bawah ini:

Penggunaan enkripsi TLS di tingkat jaringan untuk mencegah penyadapan komunikasi

Enkripsi sumber daya sensitif untuk membuatnya lebih sulit untuk dibalik

Memindahkan server perintah ke cloud yang berfungsi dengan pelacak BT untuk mengaburkan aktivitas

Modifikasi ” ABIFLAGS” PHT dalam file yang dapat dieksekusi untuk melawan pengguna qemu dan beberapa versi kernel tinggi dari kotak pasir linux. “Ini adalah tindakan balasan yang relatif jarang, yang menunjukkan bahwa penulis EwDoor sangat akrab dengan kernel Linux, QEMU, dan perangkat Edgewater,” kata para peneliti.

Siapa pun yang menggunakan salah satu model yang terpengaruh harus mengunjungi pos Selasa untuk mendapatkan indikator kompromi yang akan menunjukkan jika perangkat mereka terinfeksi. Pembaca yang menemukan bukti bahwa perangkat mereka telah diretas: Silakan email saya atau hubungi saya di +1650-440-4479 oleh Signal. Posting ini akan diperbarui jika informasi tambahan tersedia.

Dan Goodin –

Ribuan perangkat jaringan milik pelanggan Internet AT&T di AS telah terinfeksi malware yang baru ditemukan yang memungkinkan perangkat digunakan dalam serangan penolakan layanan dan serangan pada jaringan internal, kata peneliti pada hari Selasa.

Model perangkat yang diserang adalah EdgeMarc Enterprise Session Border Controller, alat yang digunakan oleh perusahaan kecil hingga menengah untuk mengamankan dan mengelola panggilan telepon, konferensi video, dan komunikasi waktu nyata serupa. Sebagai jembatan antara perusahaan dan ISP mereka, pengontrol batas sesi memiliki akses ke jumlah bandwidth yang cukup dan dapat mengakses informasi yang berpotensi sensitif, menjadikannya ideal untuk serangan penolakan layanan terdistribusi dan untuk mengumpulkan data. Para peneliti dari Qihoo 360 di China mengatakan bahwa mereka baru-baru ini melihat botnet yang sebelumnya tidak dikenal dan berhasil menyusup ke salah satu perintahnya. -kontrol server selama rentang tiga jam sebelum mereka kehilangan akses. “Namun, selama pengamatan singkat ini, kami mengonfirmasi bahwa perangkat yang diserang adalah EdgeMarc Enterprise Session Border Controller , milik perusahaan telekomunikasi AT&T, dan bahwa semua 5.7k korban aktif yang kami lihat selama jendela waktu singkat semuanya secara geografis terletak di AS,” tulis peneliti Qihoo 360 Alex Turing dan Hui Wang. Mereka mengatakan mereka telah mendeteksi lebih dari 100.000 perangkat mengakses sertifikat TLS yang sama yang digunakan oleh pengontrol yang terinfeksi, sebuah indikasi bahwa kumpulan perangkat yang terpengaruh mungkin jauh lebih besar. “Kami tidak yakin berapa banyak perangkat yang sesuai dengan IP ini yang dapat terinfeksi, tetapi kami dapat berspekulasi bahwa karena mereka termasuk dalam kelas perangkat yang sama, kemungkinan dampaknya adalah nyata,” tambah mereka. Kredensial default mogok lagi

Kerentanan yang dieksploitasi untuk menginfeksi perangkat dilacak sebagai CVE-2017-6079, cacat injeksi perintah yang dilaporkan oleh penguji penetrasi Spencer Davis pada tahun 2017 setelah menggunakannya untuk berhasil meretas jaringan pelanggan. Kerentanan berasal dari akun di perangkat yang, seperti yang dipelajari Davis dari dokumen ini, memiliki nama pengguna dan kata sandi “root” dan “default.”

Karena kerentanan memberi orang kemampuan untuk mendapatkan akses root tanpa batas dari jarak jauh, peringkat keparahannya mencapai 9,8 dari kemungkinan 10. Setahun setelah kerentanan datang untuk terang, kode eksploitasi menjadi tersedia secara online.

Tapi tidak jelas apakah AT&T atau produsen EdgeMarc Edgewater (sekarang bernama Ribbon Communications) pernah mengungkapkan kerentanan kepada pengguna. Sementara layanan pihak ketiga seperti Database Kerentanan Nasional mengeluarkan nasihat, tidak satupun dari mereka melaporkan bahwa patch pernah dikeluarkan. Ribbon tidak menanggapi email yang menanyakan apakah patch atau penasehat pernah dirilis.

Seorang juru bicara AT&T mengatakan: “Kami sebelumnya mengidentifikasi masalah ini, telah mengambil langkah-langkah untuk menguranginya dan terus menyelidiki. Kami tidak memiliki bukti bahwa data pelanggan telah diakses.” Dia tidak merinci kapan AT&T mengidentifikasi ancaman, apa langkah mitigasinya, apakah berhasil, atau apakah perusahaan dapat mengesampingkan akses data. Juru bicara tidak menanggapi email tindak lanjut.

Qihoo 360 menyebut malware EWDoor, permainan di dalamnya menjadi pintu belakang yang memengaruhi perangkat Edgewater. Fungsi yang didukung oleh malware meliputi:

Cangkang terbalik

Cangkang terbalik

Logika dasar pintu belakang digambarkan di bawah ini:

Siapa pun yang menggunakan salah satu model yang terpengaruh harus mengunjungi pos Selasa untuk mendapatkan indikator kompromi yang akan menunjukkan jika perangkat mereka terinfeksi. Pembaca yang menemukan bukti bahwa perangkat mereka telah diretas: Silakan email saya atau hubungi saya di +1650-440-4479 oleh Signal. Posting ini akan diperbarui jika informasi tambahan tersedia.

SuaraSekitar Terkini Kumpulan Berita dan Informasi dari berbagai sumber yang terpercaya

SuaraSekitar Terkini Kumpulan Berita dan Informasi dari berbagai sumber yang terpercaya