ALEXA VS. ALEXA —

Perangkat “pintar” yang populer mengikuti perintah yang dikeluarkan oleh speakernya sendiri. Apa yang bisa salah?

Dan Goodin –

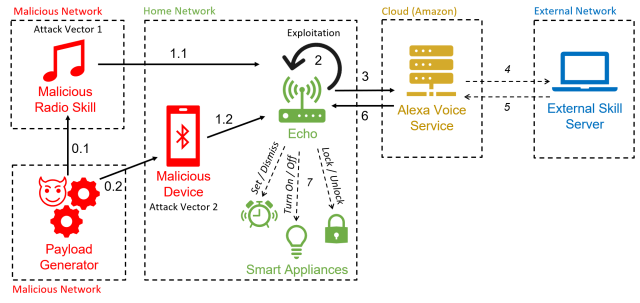

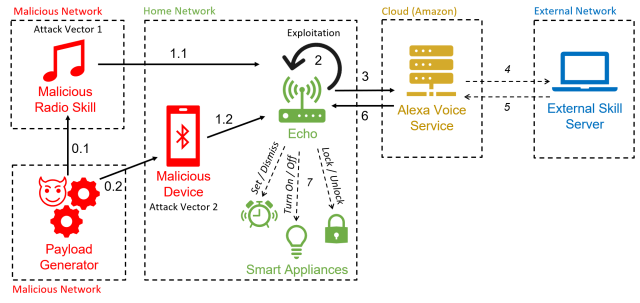

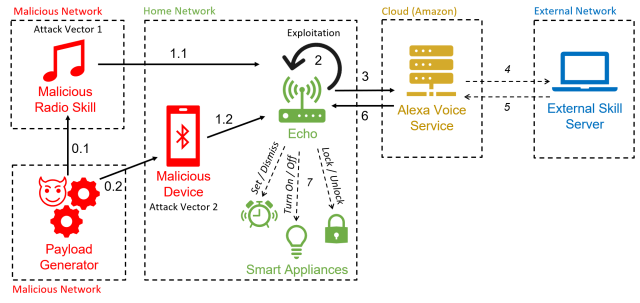

Memperbesar / Majalah T3/Getty Images Peneliti akademis telah merancang eksploitasi kerja baru yang memerintahkan speaker pintar Amazon Echo dan memaksa mereka untuk membuka kunci pintu, melakukan panggilan telepon dan pembelian tidak sah, dan mengontrol tungku, oven microwave, dan peralatan pintar lainnya. Serangan bekerja dengan menggunakan speaker perangkat untuk mengeluarkan perintah suara. Selama pidato berisi kata bangun perangkat (biasanya “Alexa” atau “Echo”) diikuti oleh perintah yang diizinkan, Echo akan melaksanakannya, peneliti dari Universitas Royal Holloway di London dan Universitas Catania Italia menemukan. Bahkan ketika perangkat memerlukan konfirmasi verbal sebelum menjalankan perintah sensitif, mengabaikan ukuran dengan menambahkan kata “ya” sekitar enam detik setelah mengeluarkan perintah adalah hal yang sepele. Penyerang juga dapat mengeksploitasi apa yang disebut peneliti sebagai “FVV,” atau kerentanan suara penuh, yang memungkinkan Echos membuat perintah yang dikeluarkan sendiri tanpa mengurangi volume perangkat untuk sementara. Karena peretasan menggunakan fungsionalitas Alexa untuk memaksa perangkat membuat perintah yang dikeluarkan sendiri, para peneliti menjulukinya “AvA,” kependekan dari Alexa vs. Alexa. Ini hanya membutuhkan beberapa detik kedekatan dengan perangkat yang rentan saat dihidupkan sehingga penyerang dapat mengucapkan perintah suara yang menginstruksikannya untuk memasangkan dengan perangkat berkemampuan Bluetooth penyerang. Selama perangkat tetap berada dalam jangkauan radio Echo, penyerang akan dapat mengeluarkan perintah. Serangan itu “adalah yang pertama mengeksploitasi kerentanan perintah sewenang-wenang yang dikeluarkan sendiri pada perangkat Echo, memungkinkan penyerang untuk mengontrolnya untuk waktu yang lama,” tulis para peneliti di makalah yang diterbitkan dua minggu lalu. “Dengan pekerjaan ini, kami menghilangkan keharusan memiliki speaker eksternal di dekat perangkat target, meningkatkan kemungkinan serangan secara keseluruhan.” Variasi serangan menggunakan stasiun radio berbahaya untuk menghasilkan perintah yang dikeluarkan sendiri. Serangan itu tidak mungkin lagi seperti yang ditunjukkan di makalah setelah patch keamanan yang dirilis oleh pembuat Echo Amazon sebagai tanggapan atas penelitian tersebut. Para peneliti telah mengkonfirmasi bahwa serangan tersebut bekerja terhadap perangkat Echo Dot generasi ke-3 dan ke-4. AvA dimulai ketika perangkat Echo yang rentan terhubung melalui Bluetooth ke perangkat penyerang (dan untuk Echo yang tidak ditambal, Pengusaha perangkat lunak). Sejak saat itu, penyerang dapat menggunakan aplikasi text-to-speech atau cara lain untuk mengalirkan perintah suara. Berikut video aksi AvA. Semua variasi serangan tetap bertahan, kecuali yang ditampilkan antara 1:40 dan 2:14: Alexa versus Alexa – Demo. Para peneliti menemukan bahwa mereka dapat menggunakan AvA untuk memaksa perangkat menjalankan sejumlah perintah, banyak dengan konsekuensi privasi atau keamanan yang serius. Kemungkinan tindakan jahat termasuk: Dengan tes ini, kami menunjukkan bahwa AvA dapat digunakan untuk memberikan perintah arbitrer dalam jenis dan panjang apa pun, dengan hasil yang optimal—khususnya, penyerang dapat mengontrol lampu pintar dengan tingkat keberhasilan 93%, berhasil membeli item yang tidak diinginkan di Amazon sebanyak 100%, dan merusak kalender tertaut dengan tingkat keberhasilan 88%. Perintah kompleks yang harus dikenali dengan benar secara keseluruhan agar berhasil, seperti memanggil nomor telepon, memiliki tingkat keberhasilan yang hampir optimal, dalam hal ini 73%. Selain itu, hasil yang ditunjukkan pada Tabel 7 menunjukkan penyerang dapat berhasil mengatur Serangan Penyamaran Suara melalui keterampilan Serangan Topeng kami tanpa terdeteksi, dan semua ucapan yang dikeluarkan dapat diambil dan disimpan dalam basis data penyerang, yaitu 41 dalam kasus kami. Alexa, retas dirimu sendiri

Alexa, retas dirimu sendiri

Halaman: 1 2

Baca selengkapnya

SuaraSekitar Terkini Kumpulan Berita dan Informasi dari berbagai sumber yang terpercaya

SuaraSekitar Terkini Kumpulan Berita dan Informasi dari berbagai sumber yang terpercaya